Capas de Seguridad en Windows

Es difícil describir a Windows en unas simples lineas, pero se tratara de hacer una descripción mas simplificada de la arquitectura que usa nuestro sistema de Windows.

Un atacante con diversas herramientas para crackeo de sistemas se le hará fácil la introducirse en el sistema, pero antes de penetrarse debería saber los puntos básicos de cuantas capas de seguridad existen en Windows y de como trabajan. Las capas son Kernel y el Usuario.

Exploremos con mas detalle los ataques a las capas de seguridad que existe.

Ataque al Kernel

Se le podría llamar al modo Kernel como la capa mas privilegiada de un sistema operativo, tiene un acceso irrestrico a los recursos que cuenta dicho sistema.

Hasta cierto punto es un limite que los atacantes han querido cruzar. Si un Hacker consigue insertar un código en el Kernel, el sistema quedara abiertamente por completo, ya que estaría atacando a las paredes del castillo de Windows.

Los ataques que se le puede hacer al Kernel son los ataques Físicos y ataques Lógicos.

Ataques Físicos: Se le conoce como a los dispositivos que residen en el Kernel, como lo son las conexiones de red o los medios insertados. Los ataques a redes inalambricas publicada por Jonny Cache y el incidente que surgió en Sonny con un rootkit en un CD-ROM, son ejemplos muy claros de estos.

Ataques lógicos: son contra estructuras criticas del sistema operativo que nos proporcionan acceso al Kernel. Este tipo de estructuras comprometen a ciertas imágenes como lo son el (ntoskrnl.exe, hal.dll y el ndys.sys).

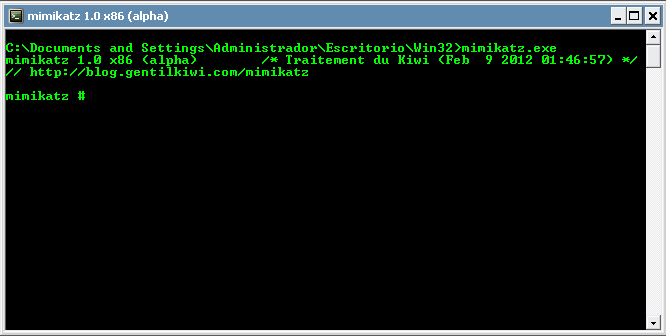

Ataque a modo de Usuario

Este tipo de ataque es como entrar a la puerta o a la ventana de nuestros recursos y datos de nuestro sistema operativo. Acceder a un sistema mediante este método es efectivo ya que estaríamos teniendo acceso a todos los recursos del sistema, por lo tanto si se consigue autentificarse en Windows como un usuario autorizado, probablemente tenga acceso no solo a los datos de esa cuenta, sino que estaría comprometido a tener acceso a las cuentas terceras que existen en dicho sistema.

Comentarios

Publicar un comentario