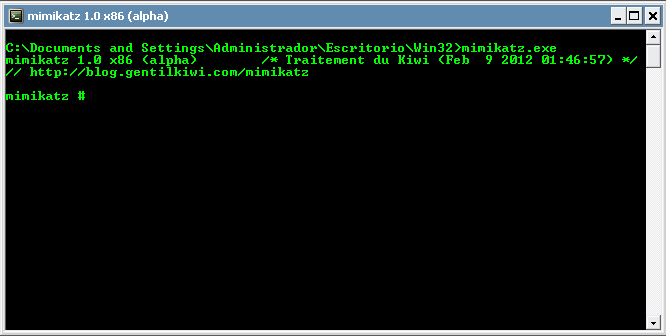

A reventar contraseñas

Hasta hace poco tiempo se consideraba que nuestro querido Windows no almacenaba las contraseñas en las credenciales para no poder recuperarlas desde otro equipo comprometido, hasta el propio Microsoft lo dijo en una documentación, sin embargo husmeando en la red me encontré con esta nueva herramienta mimikatz del francés apodado "Gentil Kiwi", que sirve para reventar contraseñas de Windows, si la necesidad de utilizar hashes o correr rainbow tables para reventar a fuerza bruta las contraseñas. Dentro de la LSA (Local Security Authority) de Windows existen dos proveedores de autentificación por defecto el (Tspkg y Wdigest) estos encargándose de almacenar las credenciales de los usuarios. La posibilidad de que un atacante crackee las contraseñas de los usuarios es cada vez más fácil, claro esto teniendo siempre a su disposición permisos de debug sobre el proceso LSASS que sería el grupo de administradores. Al grano con todo esto, no es necesario leer tanto para reventar